- Movilidad e Infraestructuras

- Digitalización

Categorías:

ISA/IEC 62443, conocida formalmente como ISA 99, es una serie de normas internacionales, especificaciones e informes técnicos diseñados específicamente para abordar los problemas de seguridad únicos de los Sistemas de Automatización y Control Industrial (IACS) y la Tecnología Operativa (OT). Se ha convertido en el estándar líder de ciberseguridad industrial para todo tipo de plantas, instalaciones y sistemas en sectores como la manufactura, el procesamiento, la energía y el ferrocarril.

Dado lo amplio del tema, no era práctico crear un único documento que abordara todos los aspectos del análisis de riesgos, diseño, operación y mantenimiento. En su lugar, se desarrollaron múltiples documentos que ofrecen requisitos normativos y orientación complementaria para asegurar los sistemas OT a lo largo de su ciclo de vida, definiendo responsabilidades específicas para todos los roles: propietarios de activos, integradores de sistemas, proveedores y prestadores de servicios. Pero, ¿cómo pueden compartir responsabilidades los distintos roles a lo largo del ciclo de vida de ciberseguridad según ISA/IEC 62443? ¿Y cómo puedes aplicar la norma según tu rol?

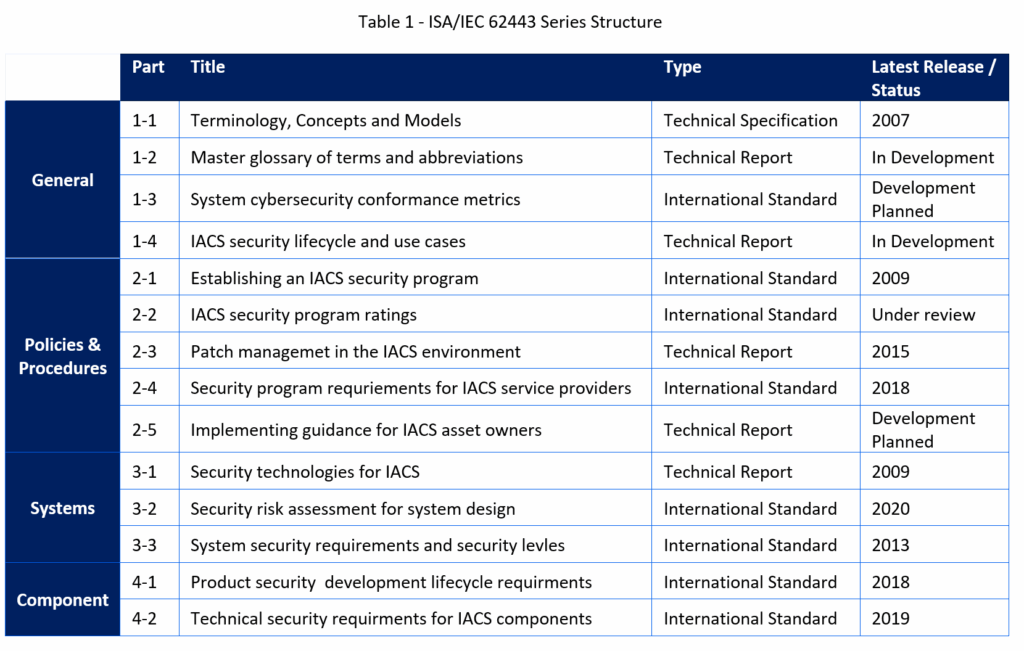

Estructura de ISA/IEC 62443

La serie ISA/IEC 62443 está compuesta por 14 productos de trabajo, incluyendo Normas, Especificaciones Técnicas e Informes Técnicos, organizados en los siguientes cuatro niveles:

- Nivel 1: General, proporciona una visión general del proceso de seguridad industrial e introduce conceptos esenciales.

- Nivel 2: Políticas y Procedimientos, destaca la importancia de las políticas: incluso el mejor sistema de seguridad es inútil si las personas no están formadas ni comprometidas.

- Nivel 3: Sistemas, ofrece orientación esencial para diseñar e implementar sistemas seguros.

- Nivel 4: Componentes, describe los requisitos que deben cumplir los componentes industriales seguros.

Algunas partes de la norma aún no han sido publicadas, ya que ISA/IEC se actualiza cada cinco años. La siguiente tabla muestra la lista completa de versiones actuales de las normas e informes técnicos ISA/IEC 62443 según su tipo:

Principales roles

La norma ISA/IEC 62443 está dirigida a una amplia gama de perfiles, desde proveedores hasta integradores y propietarios de activos. Para establecer una ciberseguridad OT robusta y eficaz, todos los actores comparten responsabilidades durante todas las fases del ciclo de vida de ciberseguridad OT.

- Propietario del activo: responsable del riesgo de ciberseguridad del IACS y de la operación y mantenimiento de los sistemas. Puede contratar a un proveedor de servicios con capacidad de mantenimiento para apoyar las actividades de una solución de automatización.

- Proveedor de productos: responsable de desarrollar y distribuir componentes seguros por diseño, incluyendo sistemas de control, dispositivos embebidos, dispositivos anfitriones, dispositivos de red y/o aplicaciones de software.

- Integrador de sistemas: responsable de las actividades de integración de una solución de automatización, incluyendo diseño, instalación, configuración, pruebas, puesta en marcha y entrega al propietario del activo.

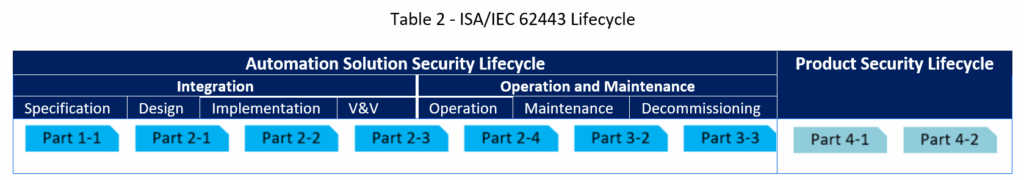

Visión del ciclo de vida

Al igual que otras normas para sistemas de control industrial, la serie ISA/IEC 62443 emplea un enfoque de ciclo de vida para estructurar las tareas, entradas, salidas y requisitos. Se describen dos ciclos de vida independientes: el Ciclo de Vida de Seguridad de la Solución de Automatización y el Ciclo de Vida de Seguridad del Producto. El primero se divide en fase de integración y fase de operación y mantenimiento.

Este ciclo especifica las medidas técnicas y administrativas de seguridad en una instalación concreta e incluye las siguientes fases:

- Evaluación de riesgos y especificación: identificación del Sistema en Consideración (SuC), evaluación de riesgos inicial y partición en zonas y conductos de seguridad. El resultado es el nivel de seguridad objetivo para cada zona y conducto.

- Diseño: definición del SuC con medidas técnicas (basadas en niveles de seguridad) y organizativas. El documento clave es la Especificación de Requisitos de Ciberseguridad (CSRS), que debe ser aprobado por el propietario del activo antes de la implementación.

- Implementación: aplicación de las medidas técnicas especificadas en el CSRS.

- Verificación y Validación (V&V): pruebas del IACS para asegurar que las medidas cumplen los requisitos del CSRS. Incluye pruebas de aceptación en fábrica (CFAT) y en sitio (CSAT). El último paso es la entrega del sistema al propietario del activo, cambiando credenciales antes de la puesta en marcha.

- Operación: ejecución de todas las medidas de seguridad. Las medidas y la evaluación de riesgos deben revisarse y actualizarse periódicamente.

- Mantenimiento: activado por solicitudes operativas o monitoreo de amenazas. Los cambios deben gestionarse mediante un proceso de gestión de cambios con evaluación de riesgos.

- Retiro: puede activarse por mantenimiento, actualización o fin de proyecto. Debe realizarse sin comprometer las operaciones del propietario del activo. Los datos sensibles deben eliminarse o purgarse.

El programa de seguridad debe establecerse y mantenerse durante todo el ciclo de vida.

Ciclo de vida de seguridad del producto

Este ciclo especifica los requisitos de seguridad para diseñar, desarrollar y mantener productos IACS, incluyendo aspectos de diseño seguro e implementación segura. La integración de controles como revisión de diseño, modelado de amenazas, pruebas de verificación y validación, y gestión de actualizaciones garantiza que los riesgos se identifiquen y mitiguen antes del lanzamiento del producto.

- Parte 4-1: describe los requisitos de proceso (políticas y procedimientos) para el ciclo de vida de desarrollo y soporte de productos IACS.

- Parte 4-2: especifica los requisitos técnicos de seguridad para componentes IACS según niveles de seguridad.

Este ciclo se organiza en ocho prácticas:

- Gestión de seguridad: planificación, documentación y ejecución de actividades de seguridad.

- Especificación de requisitos de seguridad: definición de capacidades y contexto de seguridad del producto.

- Diseño seguro: inclusión de consideraciones de seguridad en especificación y diseño, basado en defensa en profundidad.

- Implementación segura: desarrollo de funcionalidades y medidas de seguridad de forma segura.

- Pruebas de verificación y validación: comprobación de cumplimiento de requisitos y seguridad en contexto.

- Gestión de problemas de seguridad: tratamiento de problemas en productos configurados con defensa en profundidad.

- Gestión de actualizaciones de seguridad: pruebas de regresión y disponibilidad de actualizaciones.

- Guías de seguridad: documentación para integrar, configurar y mantener la estrategia de defensa en profundidad.

Las normas ISA/IEC 62443 son las más completas y exhaustivas en ciberseguridad para infraestructuras críticas e industrias. Describen arquitecturas de referencia, ciclos de vida, procesos, requisitos, tecnologías, controles, pruebas, desarrollo de productos y sistemas de gestión de ciberseguridad. Proporcionan un conjunto común de términos y requisitos que pueden utilizar propietarios de activos, proveedores de productos y prestadores de servicios para proteger sus sistemas de automatización y control industrial.

Para entender cómo aplicar la serie ISA/IEC 62443, primero es necesario comprender la relación entre los roles definidos en estas normas. Por ello, el desarrollo temprano de un marco de ciberseguridad y un Término de Referencia (TOR) es uno de los factores clave para el éxito de cualquier proyecto.

- ciberseguridad

Etiquetas:

Soroush Tazerji

Director de servicios de seguridad de Tactix Sener Group

Soroush es director de servicios de seguridad de Tactix Sener Group. Tiene una amplia experiencia en proyectos ferroviarios a gran escala en Australia, Norteamérica y Oriente Medio. Su experiencia abarca la gestión de todo el ciclo de vida del proyecto, incluido el diseño, la implementación, las pruebas, la instalación, la puesta en marcha y el funcionamiento de sistemas tecnológicos de ciberseguridad y operación. Ha proporcionado con éxito soluciones de ciberseguridad para diversos sistemas ICS/IACS, ha gestionado importantes programas de mejora de la ciberseguridad y ha creado unidades de operaciones y respuesta de ciberseguridad que forman parte del Centro de Operaciones de Ciberseguridad (CSOC) para Infraestructuras Críticas. También contribuyó a desarrollar normas internacionales de ciberseguridad y sistemas de automatización y control.