- Movilidad e Infraestructuras

- Digitalización

Categorías:

Ofrecer un rendimiento excelente en seguridad es un requisito básico para cualquier proyecto de infraestructura crítica. Evitar incidentes y daños a la salud humana, al medio ambiente y a los equipos es una de las principales razones para diseñar y operar de forma segura.

Históricamente, los sistemas de Tecnología Operativa (OT) como SCADA, DCS, PLC y señalización estaban aislados y funcionaban con hardware, programas y protocolos propietarios. La demanda de productos OT más económicos y fáciles de usar introdujo tecnologías abiertas en el entorno OT, y la transformación digital trajo consigo una mayor conectividad.

En el entorno industrial actual, las amenazas cibernéticas son muy reales, como lo demuestran los ataques de alto perfil ocurridos en los últimos años. Un ciberataque a sistemas OT puede comprometer la integridad o disponibilidad de estos sistemas, interrumpir o dañar activos físicos, paralizar operaciones, causar lesiones a personas o provocar graves daños medioambientales en la zona afectada. La ciberseguridad es importante porque protege tus sistemas OT frente a posibles amenazas cibernéticas, y no se puede tener un sistema seguro si no cuenta con las propiedades adecuadas de ciberseguridad. Pero, ¿cuál es la mejor forma de garantizar tanto la seguridad como la protección de los sistemas OT?

¿Por qué es importante la ciberseguridad en OT?

El sector de infraestructuras críticas ha estado centrado en la seguridad durante años. Sin embargo, el uso extensivo de comunicaciones y la transición hacia tecnologías inteligentes y más conectadas introduce preocupaciones de seguridad en las Tecnologías Operativas (OT) utilizadas en este sector, donde tradicionalmente la seguridad no era un problema. Los ciberataques están cobrando cada vez más relevancia y sus consecuencias pueden ser catastróficas, especialmente cuando son perpetrados por actores patrocinados por estados. Estos actores suelen estar altamente motivados, contar con habilidades sofisticadas y disponer de recursos ilimitados. Una postura débil en ciberseguridad puede generar vulnerabilidades que dejen una instalación expuesta a ataques con consecuencias como daños financieros, averías en equipos, interrupciones del servicio e incluso pérdida de vidas humanas.

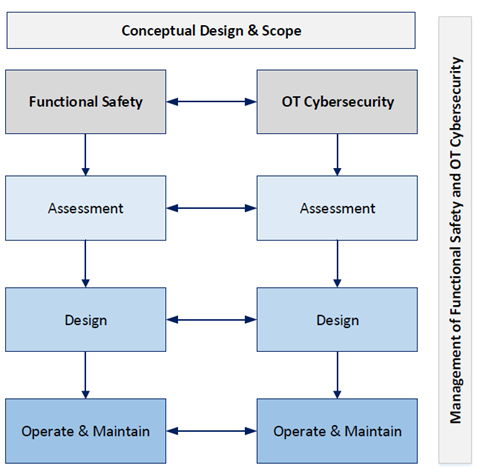

Esto implica la necesidad de centrar la atención tanto en la Seguridad Funcional como en la Ciberseguridad, asegurando que ninguna comprometa a la otra. Es posible aplicar seguridad y ciberseguridad por separado a un sistema OT, pero el verdadero reto está en cómo interactúan entre sí.

Muchas conversaciones sobre ciberseguridad OT acaban volviendo al tema de la seguridad, ya que es uno de los pilares de las operaciones. La ciberseguridad OT, al igual que la seguridad, aborda los problemas desde la gestión del riesgo, apoyándose en evaluaciones continuas y en establecer líneas base para garantizar que el riesgo se mantenga en niveles tolerables.

¿Qué dicen las normas?

Hoy en día, tanto las normas de ciberseguridad como las de seguridad funcional reconocen estos riesgos:

- Norma de ciberseguridad ISA/IEC 62443-1-1, Sección 4.1:

“… Sin embargo, dado que los equipos de automatización y control industrial se conectan directamente a un proceso, la pérdida de secretos comerciales y la interrupción del flujo de información no son las únicas consecuencias directas de una brecha de seguridad. La posible pérdida de vidas o producción, daños medioambientales, violaciones regulatorias y compromisos en la seguridad operativa son consecuencias mucho más graves. Estas pueden tener repercusiones más allá de la organización objetivo; pueden dañar gravemente la infraestructura de la región o nación anfitriona.”

- Norma de seguridad funcional IEC 61508-1 7.4.2.3:

“Los peligros, eventos peligrosos y situaciones peligrosas del EUC y del sistema de control del EUC deberán determinarse bajo todas las circunstancias razonablemente previsibles (incluidas condiciones de fallo, uso indebido razonablemente previsible y acciones maliciosas o no autorizadas). Esto deberá incluir todos los factores humanos relevantes, prestando especial atención a modos de operación anormales o poco frecuentes del EUC. Si el análisis de peligros identifica que una acción maliciosa o no autorizada, constituyendo una amenaza de seguridad, es razonablemente previsible, entonces deberá realizarse un análisis de amenazas de seguridad.”

Existen importantes solapamientos entre los procesos que se siguen para minimizar fallos peligrosos y vulnerabilidades de seguridad, como se muestra en la visión general de alto nivel en la imagen.

¿Qué es un ciclo de vida integrado?

Dado que tanto las normas de seguridad funcional como las de ciberseguridad OT exigen mitigar los riesgos hasta un nivel tolerable, se recomienda que el ciclo de vida de desarrollo de ciberseguridad esté estrechamente entrelazado con el ciclo de vida de desarrollo de seguridad funcional. Esto reducirá el impacto de los requisitos de seguridad aprovechando las similitudes con el ciclo de seguridad y permitirá identificar tempranamente los compromisos entre requisitos de seguridad y ciberseguridad.

En muchos entornos industriales, los responsables de proyectos están empezando a dar a la seguridad la misma importancia que a la ciberseguridad. Los sistemas de seguridad, si se ven comprometidos por un ciberataque, podrían no desempeñar correctamente sus funciones, lo que podría derivar en situaciones peligrosas. Por ello, las preocupaciones de ciberseguridad deben abordarse junto con las de seguridad al considerar estrategias de mitigación de riesgos.

Este cambio de mentalidad requiere una nueva cultura que transforme el enfoque actual de la ciberseguridad OT y la seguridad funcional como disciplinas separadas en una única aproximación integrada al riesgo. Cuanto antes se integren la ciberseguridad y la seguridad, mayores serán los beneficios obtenidos.

Para una integración eficaz, la vulnerabilidad ante un ciberataque debe considerarse en cada fase del ciclo de vida de la seguridad funcional. Idealmente, la identificación de peligros de seguridad y amenazas cibernéticas debería coincidir, de modo que los ingenieros puedan considerar soluciones que eliminen o reduzcan los riesgos de ambas fuentes. El resultado sería un conjunto integrado de requisitos funcionales que abarque tanto la seguridad como la ciberseguridad, y que desemboque en un diseño conforme y un sistema de gestión eficaz.

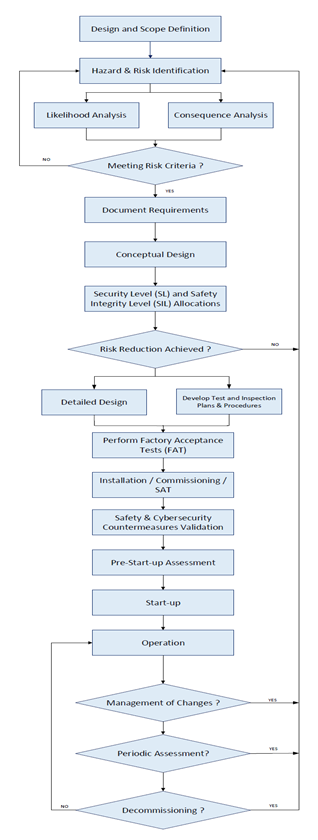

Para gestionar de forma eficiente los requisitos de seguridad y ciberseguridad y fomentar el flujo de trabajo, se han desarrollado ciclos de vida completos para ambas disciplinas. La Figura 2 muestra una guía de alto nivel, que debe adaptarse a cada instalación, ya que cada una es única y requiere un ciclo específico para gestionar los riesgos de seguridad y ciberseguridad.

Seguir rigurosamente estos ciclos de vida facilita la ingeniería eficiente y permite completar todas las tareas requeridas para los ciclos de seguridad y ciberseguridad. Además, un enfoque de ciclo de vida integrado alinea a los miembros del equipo con los requisitos clave de ambas actividades. Como se ha comentado brevemente, la seguridad funcional de los sistemas puede verse comprometida por amenazas cibernéticas, y en este sentido, la ciberseguridad es tan importante como la seguridad y debe tratarse como un requisito imprescindible para cualquier sistema OT. La gestión integrada de Ciberseguridad y Seguridad Funcional (ICSFS) es una inversión que genera beneficios —aunque no siempre sean evidentes a primera vista.

- ciberseguridad

Etiquetas:

Soroush Tazerji

Director de servicios de seguridad de Tactix Sener Group

Soroush es director de servicios de seguridad de Tactix Sener Group. Tiene una amplia experiencia en proyectos ferroviarios a gran escala en Australia, Norteamérica y Oriente Medio. Su experiencia abarca la gestión de todo el ciclo de vida del proyecto, incluido el diseño, la implementación, las pruebas, la instalación, la puesta en marcha y el funcionamiento de sistemas tecnológicos de ciberseguridad y operación. Ha proporcionado con éxito soluciones de ciberseguridad para diversos sistemas ICS/IACS, ha gestionado importantes programas de mejora de la ciberseguridad y ha creado unidades de operaciones y respuesta de ciberseguridad que forman parte del Centro de Operaciones de Ciberseguridad (CSOC) para Infraestructuras Críticas. También contribuyó a desarrollar normas internacionales de ciberseguridad y sistemas de automatización y control.